Nieaktualny system KD to spore zagrożenie dla firmy, które może narazić ją na wyciek danych, cyberataki, a nawet na potężne kary pieniężne. Sprawdź, po czym poznać przestarzały system KD i jak uchronić się przed stratą.

Z raportów publikowanych przez firmy badawcze wynika, że ponad 1/3 specjalistów z zakresu IT oraz bezpieczeństwa, chce zwiększyć fizyczne bezpieczeństwo w 2023 właśnie przez zakup narzędzi bezpośrednio związanych z cyberbezpieczeństwem. Coraz częściej podkreśla się, że należy zrezygnować z izolowania sieciowych oraz fizycznych aspektów bezpieczeństwa i zadbać o ich odpowiednią współpracę. Nowoczesny system kontroli dostępu to po prostu system IT, który jest podłączony do firmowej sieci. Ważne jest więc, aby zapewnić ochronę także w wymiarze cyfrowym. Może bowiem dojść do ataków hakerskich, wskutek których osoby nieupoważnione zyskają dostęp do pomieszczeń, a także gromadzonych danych.

Dlaczego cyberbezpieczeństwo jest tak ważne?

Hakerzy nie ustępują w poszukiwaniu słabych punktów danego systemu. To dlatego programiści i specjaliści z zakresu bezpieczeństwa cybernetycznego, w oparciu o doświadczenie, wiedzę i przebyte już ataki, stale uzupełniają luki w swoich rozwiązaniach. Co ważne, realnym zagrożeniem jest fakt, że zabezpieczenia, które wdrożono 2 lata temu mogą być już złamane - i co więcej - dostępne w internecie. Część ataków można wyszukać w sieci, ponieważ są tam po prostu opisywane. Walka z cyberprzestępcami to tak naprawdę ciągły proces.

Popularną metodą łamania systemów było kilka lat temu przesyłanie kodu przez interfejs użytkownika. Kod wpisany w formularzu przez hakera trafiał na serwer, który go odczytywał. W ten sposób cyberprzestępcy kradli całe bazy danych. Ważne jest więc, aby system był odporny na podobne ataki.

Głośną sprawą była także podatność biblioteki odpowiedzialnej za logowanie zdarzeń systemu, które bazowało na gotowym rozwiązaniu - Apache Log4j. Problem szybko został rozwiązany przez producenta systemu – po aktualizacji problem zniknął. To dlatego utrzymanie systemu w aktualnej wersji sprzyja zachowaniu bezpieczeństwa.

Atak DDoS jest jednym z bardziej niebezpiecznych. Polega na wysyłaniu przez hakerów ogromnej ilości zapytań na serwer, który w efekcie się zatrzymuje. Ważnym elementem w walce z tego typu zagrożeniami jest infrastruktura systemu. Przykładowo, Azure DDoS Protection w Microsoft Azure automatycznie wykrywa oraz zapobiega działaniom tego typu. Dodatkową funkcją jest monitorowanie ruchu sieciowego w czasie rzeczywistym.

Poziom współczesnych zabezpieczeń systemów jest na wysokim poziomie, dlatego cyberprzestępcy szukają drogi do przeprowadzenia ataku przy wykorzystaniu samego użytkownika. Metoda phishingu polega na wysłaniu do użytkownika linku z prośbą o wprowadzenie danych logowania. Najczęściej hakerzy podszywają się pod znane i zaufane strony i wprowadzają w adres strony literówkę. Ważne jest więc uwierzytelnianie dwuskładnikowe lub OTP (one time password).

Aktualizacja systemu i odpowiednie nawyki użytkowników to kluczowe kwestie, które mogą pomóc nam w zabezpieczeniu się przed ewentualnym atakiem hakerskim.

Trendy w Kontroli Dostępu

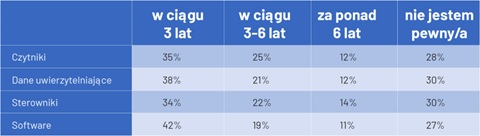

Zgodnie z danymi przedstawionymi w raporcie IFSEC Global Physical Access Control, zdecydowana większość respondentów planuje modernizację fizycznego systemu kontroli dostępu w ciągu 3 lat.

Respondenci deklarują chęć wprowadzenia ulepszeń w zakresie posiadanych systemów kontroli dostępu, przy czym:

-

35% badanych planuje modernizację w zakresie czytników

-

38% w kontekście danych uwierzytelniających

-

34% w zakresie sterowników

-

Natomiast 42% w kontekście software’u.

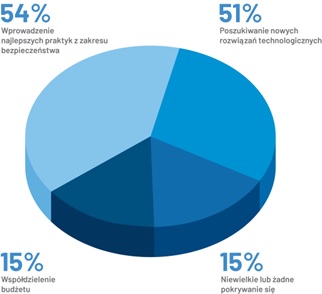

Z kolei badani zapytani o to, w jaki sposób IT oraz fizyczny system kontroli dostępu ze sobą współpracują, w większości zadeklarowali, że wspólnie stosują najlepsze praktyki związane z bezpieczeństwem. Sprowadzało się to głównie do zapewnienia aktualności systemu KD dzięki ulepszeniom i poprawkom. Aż 51% badanych stwierdziło z kolei, że oba działy wspólnie poszukują nowych technologii. Co ważne, jedynie 15% wskazało, że praca nad bezpieczeństwem obu działów pokrywa się w nieznacznym stopniu lub wcale.

Przedstawione wyniki badań jasno pokazują, że współpraca między IT a fizycznym systemem kontroli dostępu to dziś istotny aspekt związany z bezpieczeństwem całej firmy. Brak odpowiedniej ochrony systemów informatycznych w cyberprzestrzeni może prowadzić do identycznych konsekwencji, jak w przypadku zwykłego włamania. Konieczne jest więc odpowiednie szyfrowanie, uwierzytelnianie i regularna aktualizacja posiadanego systemu.

O tym, że posiadany system kontroli dostępu jest przestarzały, właściciele firm najczęściej dowiadują się, gdy niestety jest za późno. Dlaczego tak się dzieje? Często zdarza się, że pewne kwestie związane z bezpieczeństwem są bagatelizowane lub przekładane na dalszy plan.

Bez względu na powody, warto wiedzieć, jakie objawy powinny cię zaniepokoić i skłonić do sprawdzenia posiadanego systemu kontroli dostępu.

5 sygnałów, że Twój system kontroli dostępu jest przestarzały

1. Coraz więcej awarii.

Jeżeli nasiliło się występowanie usterek lub awarii, należy zastanowić się, czy nie wynikają właśnie z powodu przestarzałego oprogramowania systemu KD. Co więcej, niepokojącym sygnałem są także usterki, które coraz ciężej namierzyć i których rozwiązywanie zajmuje coraz więcej czasu.

2. Producent kończy ze wsparciem technicznym

Gdy dostawca rozwiązania przestaje świadczyć usługi związane ze wsparciem technicznym, powinna zapalić ci się lampka. Jeżeli nie są już dostępne aktualizacje systemów lub wdrażanie ich zajmuje coraz więcej czasu, to sygnał, że system może nie być zgodny z najnowszym oprogramowaniem.

3. Mniejsza wydajność

Jeżeli zauważysz, że system zaczął działać wolniej, “wiesza się” lub nie pracuje już w takim trybie jak wcześniej, to kolejny znak, że może być przestarzały i po prostu nie nadążać za przepływem informacji.

4. Brak możliwości integracji i rozbudowy

W sytuacji, gdy nie można połączyć systemu kontroli dostępu z nowymi zabezpieczeniami, warto dowiedzieć się, co jest tego przyczyną. Podobnie, sygnałem ostrzegawczym powinna być sytuacja, gdy nie możemy rozbudować systemu o nowych pracowników lub lokalizacje Najprawdopodobniej system nie jest po prostu przygotowany na bardziej nowoczesne rozwiązania.

5. Mniejsza produktywność

Jeżeli technicy potrzebują coraz więcej czasu, aby przygotować poprawki do systemu, to znaczy, że oprogramowanie może być przestarzałe. W szerszej perspektywie, taka sytuacja wypływa negatywnie na produktywność całych zespołów.

5 powodów, dla których należy wdrożyć nowoczesny system kontroli dostępu

Po pierwsze: Bezpieczeństwo, bezpieczeństwo i jeszcze raz - bezpieczeństwo

Przestarzały system kontroli dostępu jest dużo łatwiejszym celem dla cyberprzestępców, ale nie tylko. Do naruszenia może dojść także w fizycznym sensie, gdy niepożądana osoba uzyska dostęp do chronionego miejsca. Sprawny, skuteczny i wydajny system kontroli dostępu zwiększy bezpieczeństwo Twojej firmy przed kradzieżą - zarówno danych, jak i mienia. Dodatkowo, zapewni to większe poczucie bezpieczeństwa samych pracowników - w ujęciu pracy stacjonarnej oraz zdalnej.

Po drugie: Wymogi prawne

Przestarzały system kontroli dostępu może nie nadążać także za... przepisami prawnymi. Kolejne regulacje i ustawy, które wprowadzone są z myślą o bezpieczeństwie danych, mogą obligować przedsiębiorstwa do wdrożenia nowszych systemów. To szczególnie ważne w sektorach, gdzie ochrona danych jest szczególnie ważna i ściśle ustalana przez organy ustawodawcze.

Po trzecie: Wizerunek firmy

W sytuacji, gdy dojdzie do naruszenia bezpieczeństwa i wycieku danych, firma będzie musiała zmierzyć się z poważnym kryzysem wizerunkowym. Wrażliwe dane - zarówno firmowe, jak i użytkowników zewnętrznych - powinny być szczególnie chronione przed ewentualnym atakiem. Gdy dojdzie do udostępnienia tych informacji, firma traci zaufanie partnerów, klientów i pracowników.

Po czwarte: Mniejsze koszty utrzymania systemu KD

Z posiadaniem przestarzałego systemu kontroli dostępu może wiązać się konieczność poniesienia większych wydatków - począwszy od droższego ubezpieczenia, po zatrudnienie dodatkowego personelu (np. ochrony). Okazać się może, że w związku z posiadaniem systemu KD, który nie jest dostosowany do nowoczesnych wymogów, ubezpieczyciel nie będzie mógł wypłacić odszkodowania w razie niepożądanego wydarzenia.

Po piąte: Lepsza organizacja pracy i większa wydajność zespołów

Gromadzenie danych na różnych systemach, które się ze sobą nie komunikują, może poważnie zakłócić współpracę między poszczególnymi członkami zespołów. To szczególnie widoczne w większych przestrzeniach biurowych - jeśli zarządca nie otrzyma informacji o natężeniu ruchu, nie będzie mógł odpowiednio zagospodarować środków, np. ogrzewania lub artykułów spożywczych.

Nowoczesny system kontroli dostępu - czyli jaki?

Skoro wiesz już, jak rozpoznać przestarzały system kontroli dostępu i dlaczego należy zadbać o nowoczesne rozwiązanie, warto zwrócić uwagę na najważniejsze cechy, które wyróżniają nowoczesny system KD. Są to przede wszystkim:

-

Koncentracja na bezpieczeństwie - nowoczesne systemy KD muszą być dostosowane do aktualnych wymogów i być przygotowane na kolejne ulepszenia. Warto wspomnieć nie tylko o ochronie w fizycznych systemach KD, ale także w nieco szerszym wymiarze. Cyberbezpieczeństwo to kierunek, który szczególnie głośno wybrzmiewa w trendach na kolejne lata w systemach KD.

-

Gotowość na przyszłe wyzwania – system powinien być przygotowany na możliwość optymalizacji w kontekście przyszłych wymogów. Należy tutaj zwrócić uwagę także na oferowane wsparcie techniczne i doradztwo ze strony producenta lub dostawcy.

-

Możliwość migracji do środowiska opartego o chmurę - rozwiązania chmurowe będą zyskiwać na popularności. Przeważają bowiem korzyści związane z migracją serwera i zarządzaniem danymi już w obrębie chmurowym. To dodatkowe zabezpieczenie przed utratą ważnych danych, a także większa wygoda i mobilność.

Nowoczesny i aktualny system Kontroli Dostępu to niezwykle ważna kwestia w kontekście bezpieczeństwa danych i osób w każdej firmie. To również istotny element ochrony przed uszkodzeniem i kradzieżą mienia. Warto już dziś sprawdzić przystosowanie aktualnego oprogramowania wobec nowych wyzwań i stale rosnących wymogów. Jak wspomnieliśmy, szczególnie ciekawy wydaje się nacisk kładziony na cyberbezpieczeństwo i możliwość migracji do chmury.

Chętnie porozmawiamy z Tobą o możliwościach impero 360 – przedstawimy główne zalety tego rozwiązania, wyjaśnimy najważniejsze kwestie związane z bezpieczeństwem użytkowania oraz opowiemy o najważniejszych funkcjach.

Umów się na niezobowiązującą rozmowę lub wypróbuj wersję demo.

Kierownik Działu Wsparcia i Rozwoju Oprogramowania

Kierownik Działu Wsparcia i Rozwoju Oprogramowania odpowiedzialny między innymi za rozwój systemu impero 360.